2022年2月初旬、私のところにマルウェア「Emotet(エモテット)」へ感染させようとする、怪しい(不審な)メールが届きました。確認を行ったところ、弊社ではウイルスの感染は認められませんでした。

Emotet は、ここ数週間でとても感染が拡がっています。怪しい(不審な)メールが来たらどうすればよいか・もし開いてしまったらどうすればいいか、一緒に考えてみましょう。

コンテンツ

JPCERT/CC による動画 (2022/3/8追記)

JPCERT/CC(一般社団法人 JPCERT コーディネーションセンター)が、YouTube 動画を公開しています。私の書いた記事よりも先に、まずはこちらの動画をご覧ください。動画は 2本あります。

2022年2月の Emotet 感染再拡大

一度はテイクダウンが発表された Emotet は、2021年11月後半から活動を再開しています。2022年2月は、本当に多くのところで感染が確認され、注意喚起が多くなされています。以下は、JPCERT/CC(一般社団法人 JPCERT コーディネーションセンター)による、「マルウェアEmotetの感染再拡大に関する注意喚起」です。

マルウェアEmotetの感染再拡大に関する注意喚起感染すると、どんなことが起こるのか

技術的な観点から

Emotet に感染すると何が起こるのか、IPA(情報処理推進機構)では、以下のように説明しています。

「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて:IPA 独立行政法人 情報処理推進機構Emotetは、情報の窃取に加え、更に他のウイルスへの感染のために悪用されるウイルスであり、悪意のある者によって、不正なメール(攻撃メール)に添付される等して、感染の拡大が試みられています。

IPA 「Emotet(エモテット)」と呼ばれるウイルスへの感染を狙うメールについて より引用

感染した PC の情報(メール送受信に使っていたメールアカウント・パスワード情報、そのメールの情報やアドレス帳などの情報、Webブラウザに保存したID・パスワードなど)が盗み取られます。盗み取られた情報は、更なる感染拡大のための攻撃メールに使われてしまいます。

メールアカウント・パスワードを盗み取られると、感染してしまった本人(被害者)のメールアカウントで、Emotet への感染を狙った攻撃メール発送が行なわれてしまいます。その結果、身に憶えのない大量の「届きませんでした」メールがやってくることがあります。

※これは、攻撃者が、世界中で感染させた PC から盗み取った無数のメールアドレスに向けて、被害者のメールアカウントを使って送信した際に「既に使われなくなったメールアドレス」にも送信していることから、送信元である被害者に「届きませんでした」とメールが一斉に返ってくるためです。

また、感染したことを分かりにくくしたり、更に別のウイルスを感染 PC に引き込むための間口になったりします。

Emotet 感染によってメールが送信されるケースは、複数あるとのことです。JPCERT/CC では、以下のように説明しています。

更新: 2022年2月15日追記

本注意喚起公開後、複数の組織よりEmotet感染に関するお問い合わせをいただいております。Emotetの感染によってメールが送信されるケースは、感染者とその関係者を巻き込む形で複数のパターンに分かれます。1)自組織がEmotetに感染し、なりすましメールが配信されるケース

JPCERT/CC 「マルウェアEmotetの感染再拡大に関する注意喚起」より引用

(中略)

2)取引先がEmotetに感染し、なりすましメールが配信されるケース

実際にかかるとどういう動きをするのかは、マルウェアサンドボックス「ANY.RUN」でいくつかの事例を見ることができます。サンドボックス(砂場)とは、実害の及ばない「仮想的に用意した制限領域」のことで、サンドボックスの中でマルウェアを解析しているのです。

Emotet | Malware Trends Tracker法的な観点から

(追記)

自社の端末が Emotet に感染した場合、法的にはどのような課題があるのか、弁護士のかたによってまとめられたページをご紹介いたします。ぜひご一読ください。

自社の端末がEmotetに感染した場合に留意すべき法的論点 – BUSINESS LAWYERSどんなメールが届いたのか

弊社内の社員名を騙る、怪しいメールには、以下の特徴がありました。

件名や送信者名に、社員名が書かれている

ここでいう「社員名」とは、当人がメールでやり取りをする際に設定している「差出人情報に入れている名前」です。ビジネスメールの作法を紹介するサイトで紹介されているものです。多くの場合、「受信した人が『誰から来たメールなのか』分かるように所属名+名前で設定」されています。

ビジネスメールでの自分の名前(差出人)の書き方とマナー表現その社員名を名乗っているにもかかわらず、メールアドレスやドメイン名が全く異なる

同じ会社であれば、例えば @tatoeba.co.jp のように、同じメールアドレスのドメイン名を持っているはずです。しかし、 よく見るといつもその人が送っているものとは全く異なるアドレスから送られています。

同じ会社・同じドメインの 3名が、互いに送りあっているような形でメールが届きました。ただ、中には、本当に存在していそうな他社 co.jp ドメインのメールアドレスからのメールもありました。

「ご確認をお願いします」「宜しく御願い致します」と書いてある

同じ社内だと、これくらいの短さでメール本文を終えてしまいそうですが、そういう部分も含めて本物っぽいメールが届きました。これはあくまで一例です。Emotet への感染を狙ったメールには、過去にやり取りをしたメールを使い、その引用文や返信を利用して送信してくる攻撃メールもあります。

添付ファイルは、xls ファイルや ZIP 圧縮ファイル

xls ファイルや ZIP 圧縮ファイルが添付されていました。このうち、ZIP 圧縮ファイルは、丁寧に解凍用パスワードが付記されている徹底ぶりです。

xls ファイルの方は、サービスプロバイダ側でウイルスチェックが行われたため、添付ファイルは削除された状態でメールが届きました(※サービスの内容はプロバイダによります。ご自身の契約内容をご確認ください)。

メールが届いて何をしたか・するか

メールが届いて確認したことは、以下の通りです。

※怪しいと感じたり、確認作業に不安があったりしたら、まずはネットワークケーブルを抜く・無線LAN接続を切断した上で、間近にいる詳しい人や情報システム部署の人を呼びましょう。怪しいメールは、添付ファイルを開かず捨てるのが一番です。

「表示されている送信者名」と「その人が普段使っているメールアドレス」が、合っているか確認

「表示されている送信者名」は、送信側のメールソフトで好きなように変更できるものです。このため、Emotet 攻撃メールであるかどうかにかかわらず、「表示されている送信者名」は必ずしもその人自身を保証する情報ではありません。

メールアドレスが、送信者の所属する組織と合っているか、確認しましょう。一つの基準は、メールアドレスの @ 以降に書かれている、ドメイン名です。私のところに来たアドレスには、.kz とあり、カザフスタンのドメインでした。

ウイルス対策ソフトウェアによる PC スキャン

ウイルス対策ソフトウェアを使用して、PC をフルスキャンしました。パターンファイル(定義ファイル)を最新にして行うとよいです。感染は検知されませんでした。

Emocheckで感染の有無を確認

JPCERT/CC は、Emotet 感染有無確認ツール EmoCheck を、GitHub で公開しています。ウイルス対策ソフトウェアだけでは不安がある場合は、実施するとよいでしょう。

以下のページからダウンロードしてください。ご自分の PC の環境に合わせて、64bit版(x64 と表記されているもの)か 32bit版(x86 と表記されているもの)のいずれかをダウンロードします。

お手元の PC で、「感染が疑われるメールを開いたアカウント」でサインインして、実行してください。実行した結果、何もなければ、以下のような表示になります。

(画像内でマスキングしたところには、ホスト名と実施日時分秒が表示されます)

感染が検知された場合、何をすればよいか表示される仕組みになっています。検知された場合は、PC の情報を盗み取られているので、お使いの PC で利用している全てのパスワード(メールだけでなく、Webブラウザに保存されているものを含む)を変更されることをお勧めします。

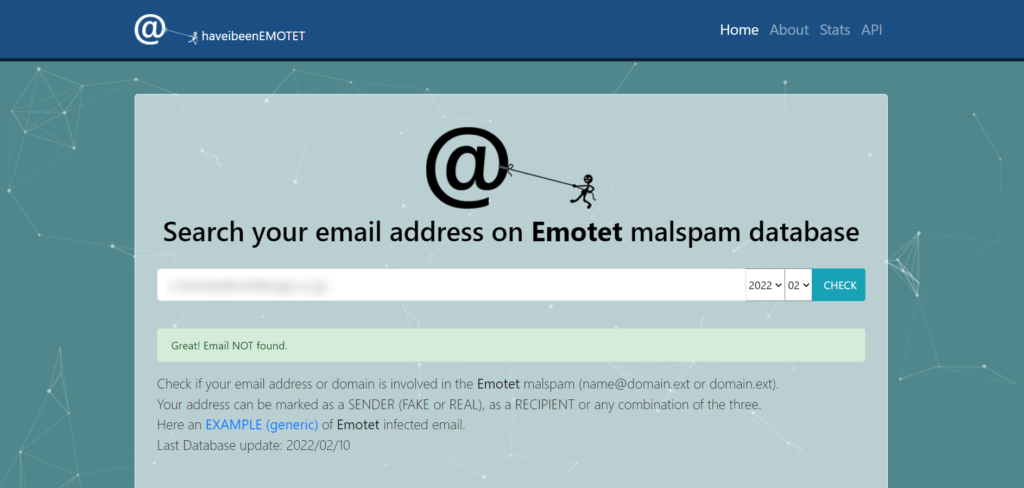

haveibeenEMOTET でメールアドレス悪用の有無を確認

haveibeenEMOTET では、Emotet への感染を狙った攻撃メール送信に、自分自身のメールアドレスが悪用されていないかを確認できます。

※2022/2/19 現在、Last Database update: 2022/02/10 と記載されています

入力欄に「メールアドレス」または「ドメイン名」を入力すると、そのメールアドレスまたはドメイン名が、Emotet への感染を狙った攻撃メール送信に使われたかどうか、いつ何回使われたかが分かります。

使われてしまった例には、以下のように書かれます。使われてしまった回数のほかに、日時が最大 50 件表示されます。

Your Email address was found as REAL SENDER xx times.

haveibeenEMOTET で REAL SENDER として診断結果が出た文例

This means that your email address is used to send spam emails. Your email account password is compromised. Your emails/contacts may have been stolen.

Run an AntiVirus scan and change immediately your account passwords.

※あなたの電子メールアドレスは、xx回 REAL SENDER[端末が侵害を受けた/メールが送信に使われた]として検出されました。

これは、あなたのメールアドレスがスパムメールを送信するために使用されていることを意味します。あなたのメールアカウントのパスワードが侵害されています。あなたの電子メールや連絡先が盗まれている可能性があります。

アンチウィルス・スキャンを実行し、すぐにアカウント・パスワードを変更してください。

最後に、change immediately your account passwords と複数形で書かれているところを見ると、単純に email account だけではなく、「(持っている)アカウントのパスワードを全て変えなさい」と言っているように見受けられます。

弊社の場合

弊社にやってきた Emotet への感染を狙った攻撃メールに関わって、弊社端末に Emotet 感染は確認されませんでした。このことから、JPCERT/CC が挙げていた「2)取引先がEmotetに感染し、なりすましメールが配信されるケース」に該当すると判断しています。

感染が分かったらどうするか

※以下に書かれているのは、一例です。詳しくは、所属組織の情報システム部署の担当者や CSIRT(シーサート)メンバー、契約しているベンダーの指示に従って行動してください。

感染が分かったら、感染した PC(状況次第では、それを含む同一ネットワーク内の PC 全て)を、ネットワークから切断しましょう。その上で、ウイルス対策ソフトウェアによるスキャンを実施しましょう。

感染した PC 内で使用していたメールアカウントのパスワード類は、安全が確認されている別の PC を使って、全て変更しましょう。

また、JPCERT/CC は、マルウェア感染の相談を受け付けていると書かれています。状況に応じて、相談を検討してください。

JPCERT コーディネーションセンター インシデント対応依頼会社として他社やお客様にご迷惑をおかけしている状況が明らかとなったら、広報担当・法務担当・経営層と相談のうえ、内容をよく検討して必要に応じてプレスリリースを出されるとよいかもしれません。

どこから情報を収集するか

2022年2月~3月は、北京冬季オリンピック・パラリンピックの開催時期。これに乗じたサイバー犯罪・サイバー攻撃に関して、あらかじめ注意喚起がされていました。

■ 2022年北京冬季オリンピック・パラリンピック大会の開催に伴うサイバーセキュリティ対策について(注意喚起)

Emotet がこれと直接関わりがあるかは不明です。ただ、これだけの Emotet 感染拡大を見聞きすると、サイバー攻撃がより身近な存在になっているのを、感じられることと思います。

私がこの Emotet 情報を最も早く知った間口になったのは、SNS でした。Twitter には、Emotet 情報を細かくツイートして情報発信してくださる組織公式アカウントや個人のかたが、たくさんいらっしゃり大変勉強になります。

良い機会ですので、まずは 警視庁サイバーセキュリティ対策本部 アカウント と JPCERTコーディネーションセンター アカウントをフォローされることを、強くお勧めします。

被害に遭ったときに、被害者を馬鹿にしないこと

最後に申し上げたいのは、「被害に遭った時に、その被害者を馬鹿にしないこと」です。

備えて防御できるのが、最も良いことです。実際に被害に遭った時に、被害者(組織内ならばそこで感染を起こしてしまった人)ご自身が反省されるでしょうし、組織として見直さなければならない対策もあります。場合によっては、組織として法的責任を問われることは、避けられないかもしれません。

ただ、被害者を過剰に馬鹿にする風潮を良しとしてしまうと、本当に深刻な被害があった時に申し出ない・黙ってしまうことにつながり、ますます深刻な事態につながります。

これはマルウェア感染被害に限った話ではありません。特殊詐欺などの、人に打ち明けにくい被害に遭った後に、周囲が被害者を責めるだけでなく、被害者がご自身を責めることで自死につながるケースもあるのです。

引っ掛かった人を馬鹿にする人が多いのですがそれは犯人側を利するだけなのでやめた方がいいです。引っ掛かった人を馬鹿にする風潮は、相談する意欲を削ぎます。この手のトラブルを防ぐためには、相談事例を公表し共有していくことしかないのです。 https://t.co/zL2AzPQNNi

— Kyoko HANADA(花田 経子) (@cchanabo) February 15, 2022

話を Emotet に戻します。2月1日から3月18日までサイバーセキュリティ月間です。Emotet の脅威が続く中ですが、#サイバーセキュリティは全員参加 (Twitter ハッシュタグ検索へのリンク)のキャッチフレーズで、乗り越えていきましょう。

2022年サイバーセキュリティ月間のキャッチフレーズ